Microsoft Entra ID SCIM統合

クロスドメインID管理(SCIM)システムは、Bitwarden組織内のメンバーやグループを自動的にプロビジョニングおよびデプロビジョニングするために使用できます。

note

SCIMインテグレーションは、エンタープライズ組甔で利用可能です。SCIM互換のIDプロバイダーを使用していないチーム組甔、または顧客は、プロビジョニングの代替手段としてディレクトリコネクタの使用を検討することがあります。

この記事は、AzureとのSCIM統合を設定するのに役立ちます。設定は、Bitwardenのウェブ保管庫とAzure Portalを同時に操作することを含みます。進行するにあたり、両方をすぐに利用できる状態にして、記録されている順序で手順を完了することをお勧めします。

note

あなたは自己ホスト型のBitwardenを使用していますか?それなら、進む前にサーバーでSCIMを有効にするためのこれらの手順を完了してください。

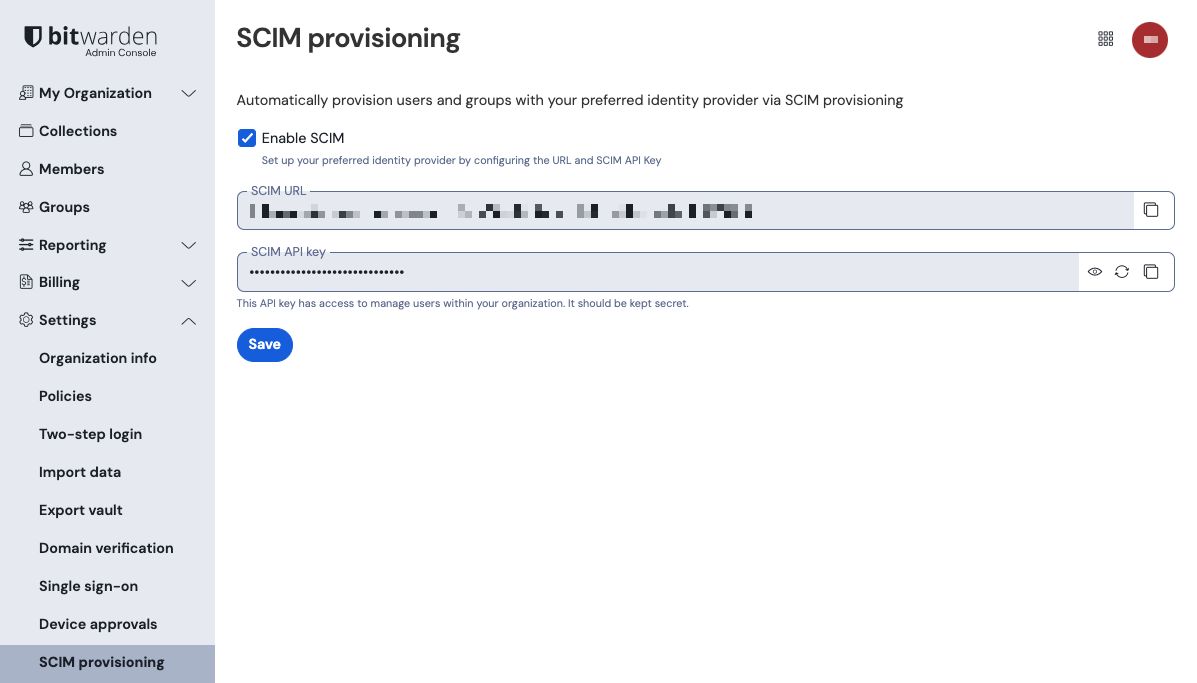

SCIM統合を開始するには、管理者コンソールを開き、設定 → SCIMプロビジョニングに移動します。

SCIMを有効にするチェックボックスを選択し、SCIM URLとSCIM APIキーをメモしてください。後のステップで両方の値を使用する必要があります。

tip

すでにこのIdPをSSOでログインに使用している場合は、既存のエンタープライズアプリケーションを開き、このステップにスキップしてください。それ以外の場合は、このセクションを進めて新しいアプリケーションを作成してください。

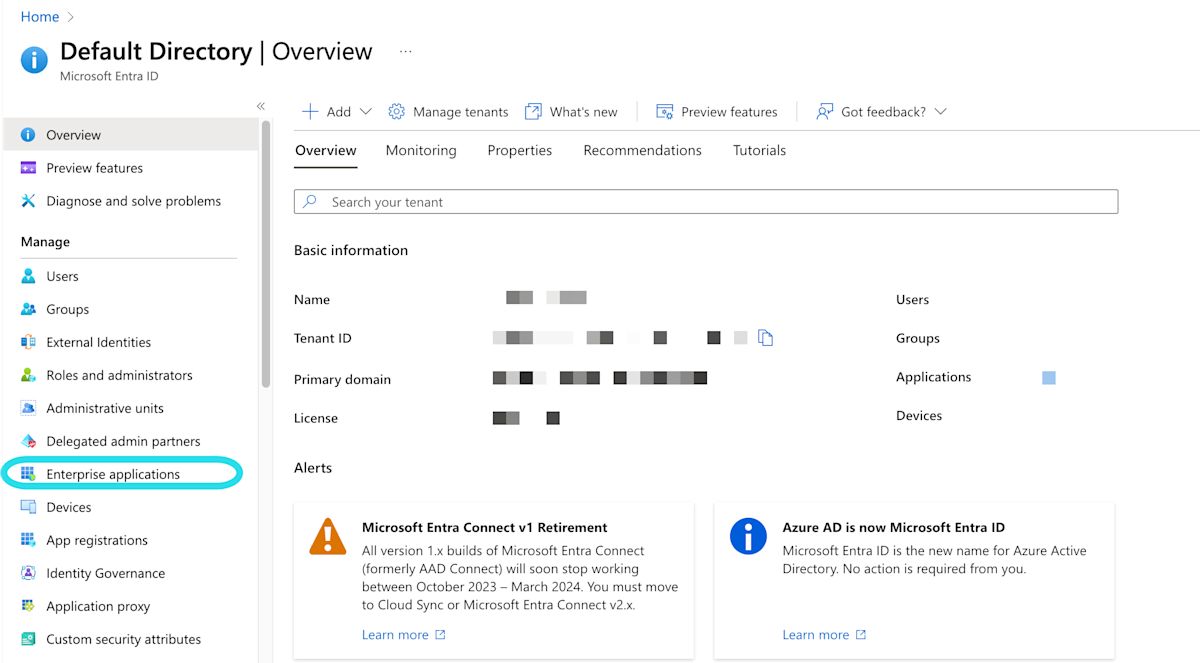

Azure Portalで、Microsoft Entra ID に移動し、ナビゲーションメニューからエンタープライズアプリケーションを選択します。

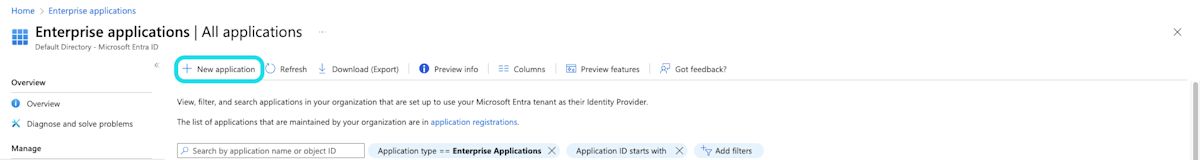

新しいアプリケーション ボタンを選択してください。

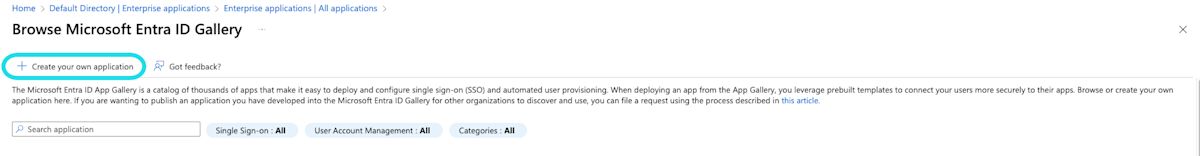

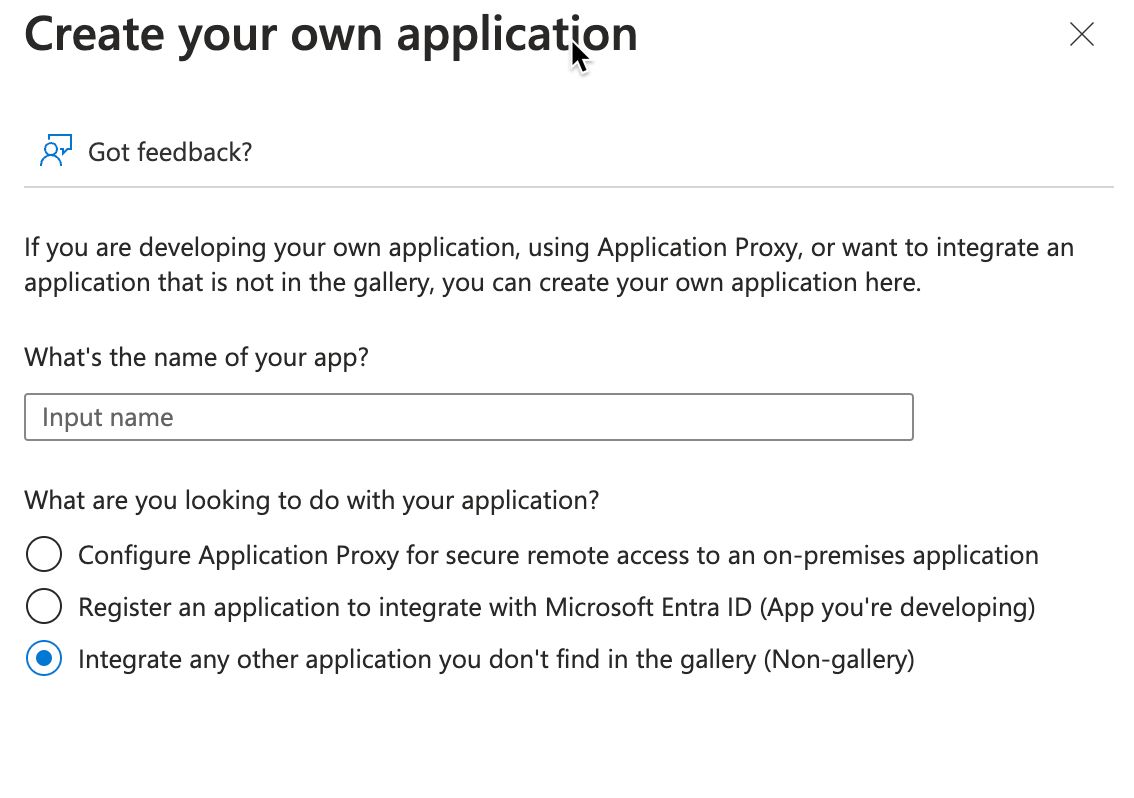

Microsoft Entra IDギャラリー画面で、 あなた自身のアプリケーションを作成するボタンを選択してください:

あなた自身のアプリケーションを作成する画面で、アプリケーションにはユニークで、Bitwarden特有の名前を付けてください。ギャラリー以外のオプションを選択し、次に作成ボタンを選択してください。

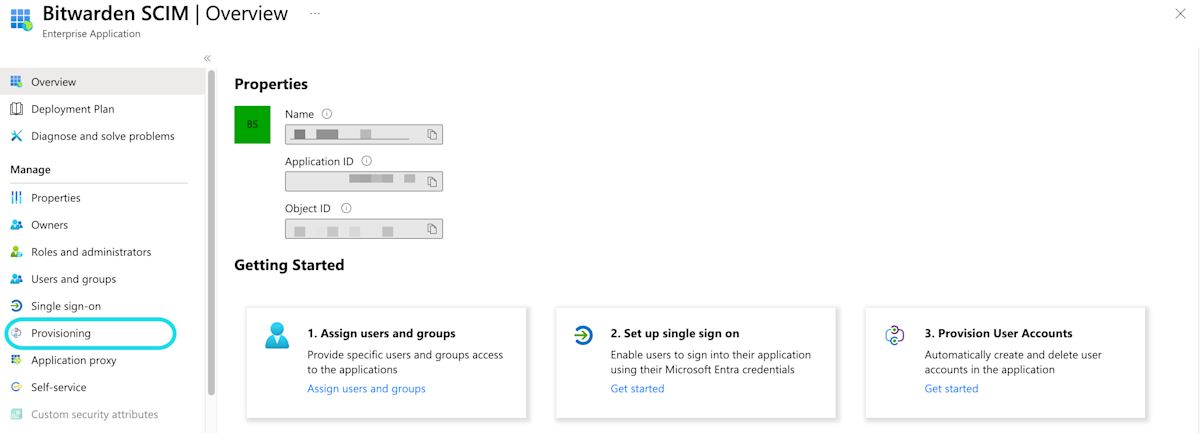

ナビゲーションからプロビジョニングを選択し、次の手順を完了してください:

開始ボタンを選択してください。

自動 をプロビジョニングモード のドロップダウンメニューから選択します。

あなたのSCIM URL(詳細を学ぶ)をテナントURLフィールドに入力してください。

あなたのSCIM APIキー(もっと詳しく)をシークレットトークンフィールドに入力してください。

接続をテストボタンを選択します。

あなたの接続テストが成功した場合、保存ボタンを選択してください。

Bitwardenは標準的なSCIM v2属性名を使用しますが、これらはMicrosoft Entra ID属性名と異なる場合があります。デフォルトのマッピングは機能しますが、必要に応じてこのセクションを使用して変更を加えることができます。Bitwardenは、ユーザーとグループに以下のプロパティを使用します:

ユーザーマッピング

Bitwarden属性 | デフォルトのAAD属性 |

|---|---|

|

|

|

|

|

|

|

|

- SCIMはユーザーがオブジェクトの配列として複数のメールアドレスを持つことを可能にするため、Bitwardenはオブジェクトの値を使用します。そのオブジェクトには"primary": trueが含まれています。

グループマッピング

Bitwarden属性 | デフォルトのAAD属性 |

|---|---|

|

|

|

|

|

|

設定 ドロップダウンから、選択してください:

障害が発生した場合にメール通知を送るかどうか、そして送る場合はどのメールアドレスに送るか(推奨)。

割り当てられたユーザーとグループのみを同期するか、すべてのユーザーとグループを同期するか。すべてのユーザーとグループを同期することを選択した場合、次のステップをスキップしてください。

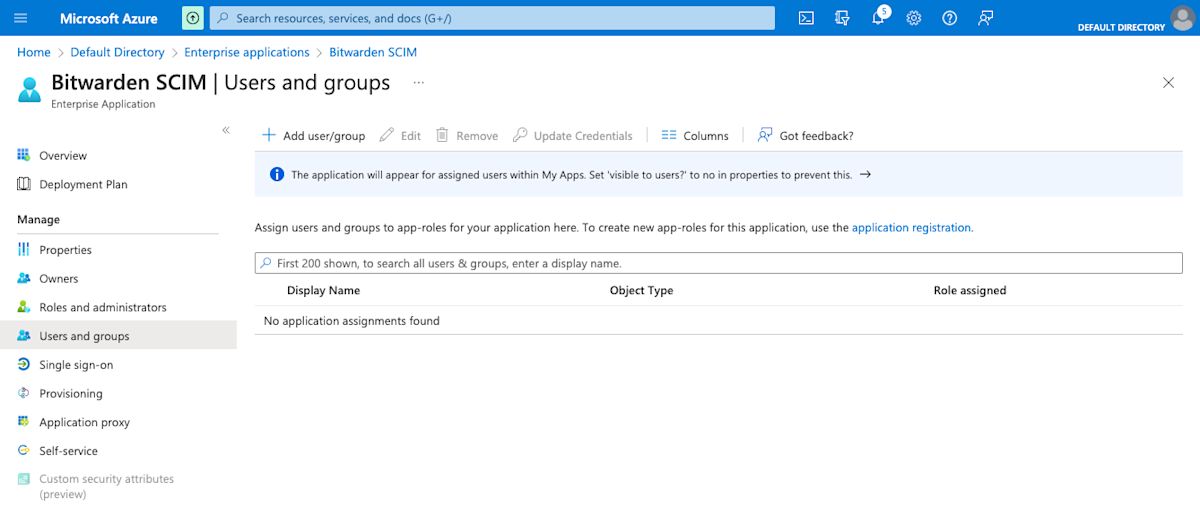

このステップを完了してください。あなたがプロビジョニングの設定から割り当てられたユーザーとグループのみを同期するように選択した場合。ナビゲーションからユーザーとグループを選択してください。

SCIMアプリケーションへのユーザーまたはグループレベルでのアクセスを割り当てるには、 ユーザー/グループを追加 ボタンを選択してください。次のセクションでは、Azureでユーザーとグループを変更すると、それがBitwardenの対応する部分にどのような影響を与えるかについて説明します:

ユーザー

Azureで新しいユーザーが割り当てられると、そのユーザーはあなたのBitwarden組織に招待されます。

あなたの組織のメンバーであるユーザーがAzureに割り当てられると、Bitwardenのユーザーはその

ユーザー名の値を通じてAzureのユーザーにリンクされます。このようにリンクされたユーザーは、このリストの他のワークフローに依然として対象となりますが、

displayNameやexternalId/mailNicknameのような値はBitwardenで自動的に変更されません。

Azureで指定されたユーザーが停止されると、そのユーザーは組电へのアクセスが取り消されます。

Azureで指定されたユーザーが削除されると、そのユーザーは組織から削除されます。

Azureのグループから割り当てられたユーザーが削除されると、そのユーザーはBitwardenのそのグループから削除されますが、組織のメンバーとして残ります。

グループ

Azureで新しいグループが割り当てられると、そのグループはBitwardenで作成されます。

あなたのBitwarden組織のメンバーであるグループメンバーは、グループに追加されます。

あなたのBitwarden組織のメンバーでないグループメンバーは、参加するために招待されています。

あなたのBitwarden組織にすでに存在するグループがAzureに割り当てられると、Bitwardenグループは

displayNameおよびexternalId/objectIdの値を通じてAzureにリンクされます。このようにリンクされたグループは、Azureからそのメンバーが同期されます。

Azureでグループの名前が変更されると、初期の同期が行われている限り、Bitwardenでも更新されます。

Bitwardenでグループの名前が変更されると、それはAzureでの名前に戻されます。常にAzure側でグループ名を変更します。

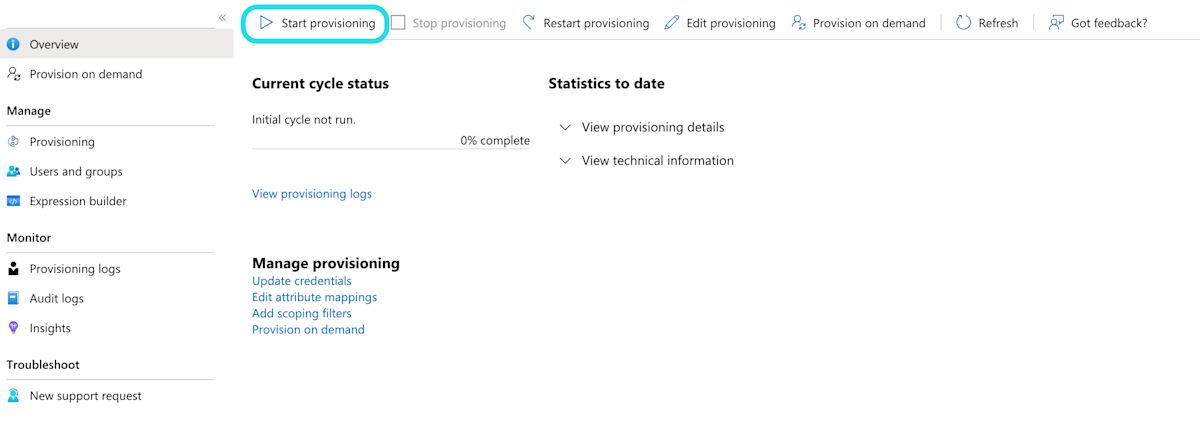

アプリケーションが完全に設定されたら、エンタープライズアプリケーションのプロビジョニングページで プロビジョニングを開始ボタンを選択してプロビジョニングを開始します:

あなたのユーザーが準備されたので、彼らは組甔に参加するための招待を受け取ります。ユーザーに招待を受け入れるよう指示し、それが完了したら、彼らを組織に確認してください。

note

招待 → 受け入れ → 確認のワークフローは、ユーザーが組織の保管庫データに安全にアクセスできるように、復号化キーのハンドシェイクを容易にします。