GitLab CI/CD

Bitwarden bietet eine Möglichkeit, Geheimnisse in Ihre GitLab CI/CD Pipelines einzufügen, indem Sie die Bitwarden Secrets Manager CLI verwenden. Dies ermöglicht Ihnen das sichere Speichern und Verwenden von Geheimnissen in Ihren CI/CD-Workflows. Um zu beginnen:

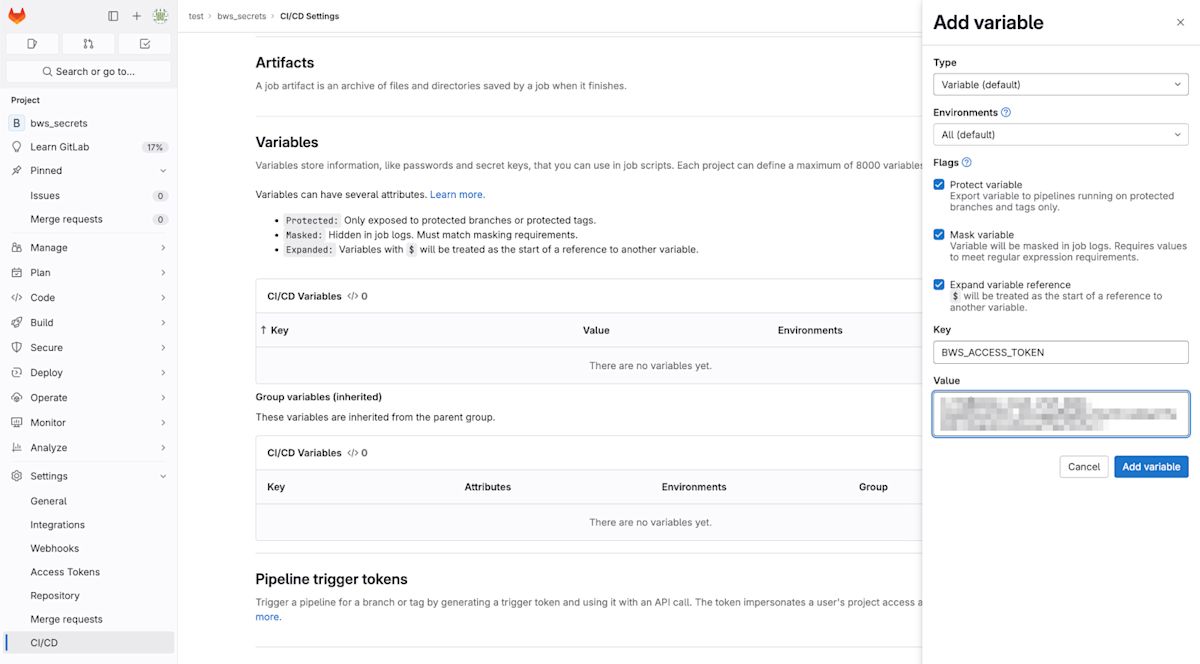

In diesem Schritt werden wir ein Zugriffs-Token als GitLab CI/CD-Variable speichern. Dieses Token wird verwendet, um sich bei der Bitwarden Secrets Manager API zu authentifizieren und Geheimnisse abzurufen.

In GitLab navigieren Sie zu der Seite Ihres Projekts Einstellungen > CI/CD.

Wählen Sie Erweitern im Variablen Bereich.

Wählen Sie Variable hinzufügen.

Überprüfen Sie die Maskenvariable Flagge.

Benennen Sie den Schlüssel

BWS_ACCESS_TOKEN. Dies ist die Variable, nach der der Secrets Manager CLI sucht, um sich zu authentifizieren. Alternativ, wenn Sie den Schlüssel anders benennen müssen, geben Sie--access-token NAME_OF_VARin der späterenbws secret getZeile an.Öffnen Sie in einem anderen Tab die Secrets Manager Web-App und erstellen Sie ein Zugriffstoken.

Zurück in GitLab, fügen Sie das neu erstellte Zugriffs-Token in das Wert-Feld ein.

Wählen Sie Variable hinzufügen um zu speichern.

Als nächstes werden wir einen rudimentären GitLab CI/CD Workflow schreiben. Erstellen Sie eine Datei namens .gitlab-ci.yml im Stammverzeichnis Ihres Repositorys mit folgendem Inhalt:

Bashstages:

- default_runner

image: ubuntu

build:

stage: default_runner

script:

- |

# install bws

apt-get update && apt-get install -y curl git jq unzip

export BWS_VER="1.0.0"

curl -LO \

"https://github.com/bitwarden/sdk/releases/download/bws-v$BWS_VER/bws-x86_64-unknown-linux-gnu-$BWS_VER.zip"

unzip -o bws-x86_64-unknown-linux-gnu-$BWS_VER.zip -d /usr/local/bin

# use the `bws run` command to inject secrets into your commands

- bws run -- 'npm run start'

Wo:

BWS_VERist die Version des Bitwarden Secrets Manager CLI, die installiert werden soll. Hier erhalten wir automatisch die neueste Version. Sie können die zu installierende Version festlegen, indem Sie dies auf eine bestimmte Version ändern, zum BeispielBWS_VER="0.3.1".534cc788-a143-4743-94f5-afdb00a40a41und9a0b500c-cb3a-42b2-aaa2-afdb00a41daasind Referenzidentifikatoren für Geheimnisse, die im Secrets Manager gespeichert sind. Das Dienstkonto, zu dem Ihr Zugriffstoken gehört, muss in der Lage sein, auf diese spezifischen Geheimnisse zuzugreifen.npm run startist der Befehl, der die geheimen Werte erwartet, die vonbwsabgerufen werden. Ersetzen Sie dies durch die entsprechenden Befehle zum Ausführen Ihres Projekts.

warning

Geheimnisse werden als Umgebungsvariablen gespeichert. Es ist wichtig, Befehle zu vermeiden, die diese Geheimnisse in die Protokolle ausgeben würden.

Auf der linken Seite wählen Sie Erstellen > Pipelines und wählen Sie oben rechts im Tempo Pipeline ausführen. Wählen Sie Pipeline ausführen auf der Seite, um die neu erstellte Pipeline auszuführen.